Über die Wichtigkeit von IT-Security für AV-Systeme habe ich auf diesem Blog schon häufiger geschrieben, siehe auch hier. In Zukunft wird dieses Thema noch mehr Raum bekommen, da offensichtlich massiver Informationsbedarf besteht bzw. viele unrichtige Informationen kursieren.

Heute soll es im Speziellen um Medientechnik-Security bei MS Teams Rooms on Windows gehen.

MTR = Microsoft Teams Rooms Systeme

Die Spezialisten unter Ihnen wissen es sicherlich: Die Raumsysteme für die Microsoft Teams Plattform gibt es sowohl für Android (MTRoA) als auch für Windows (MTRoW). In diesem Blogpost geht es um die Windows-Variante. Neben Audio/Video-Komponenten wie Kamera, Mikrofon und Lautsprecher ist ein PC unter Windows 10 DIE zentrale Komponente.

Ein PC im Meetingraum? Viele werden an dieser Stelle die Augenbrauen heben. Ist das denn sicher? Muss es ausgerechnet Windows sein?

Die kurze Version: JA, auch eine Appliance unter Windows kann sehr sicher sein, wenn man es denn richtig macht.

Die längere Version ist die nachfolgende Beschreibung der umfangreichen Maßnahmen, die Microsoft getroffen hat, um MTRoW Systeme wirklich bestmöglich abzusichern.

Nachfolgend also ein wenig Medientechnik-Security bei MS Teams Rooms on Windows.

Eines vorab: Die verwendeten Methoden und Funktionen sind weder neu noch speziell, sondern schon länger Bestandteil von Windows. Sie wurden nur clever und umfassend implementiert.

Hardware Security

Die Mechanik kommt zuerst: Jedes MS zertifizierte System muss per Kensington Lock gesichert werden können. Physische Sicherheit ist eine der einfachsten aber effektivsten Schutzmaßnahmen.

Jedes MTR Compute Module (so wird der PC in der Teams Welt genannt) muss auch TPM 2.0 fähig sein. Mit diesem Trusted Platform Module werden die Login-Information verschlüsselt abgespeichert.

Für die Nicht-Nerds: Jedes MTR System loggt sich mit einem O365 Account in der Teams-Cloud ein und eben diese Zugangsdaten werden stark verschlüsselt auf dem PC abgelegt. Ein Auslesen aus dem Device ist somit unmöglich.

Secure Boot sorgt dafür, dass der PC nur sein eigenes Image (Windows 10 IOT Enterprise) bootet und sich nicht ein anderes, vielleicht modifiziertes Betriebssystem unterschieben lässt. Die dafür verantwortlichen UEFI Einstellungen lassen sich nur mit extern angesteckten Maus/Keyboard-Devices verändern. Diese sind bekanntlich für den normalen Betrieb nicht erforderlich und daher auch meist nicht vor Ort. Eine direkte Manipulationen dieser Setup-Funktionen rund um das BIOS über einen Touchscreen (On Screen Tastatur!) oder das Raum-Bedienteil alleine sind nicht möglich!

Spannend, nicht wahr?

Kernel Direct Memory Protection ist eine weitere bei MTRs aktivierte Win10 Funktion. Diese verhindert den Systemzugriff von DMA-fähigen Geräten wie z.B. Thunderbolt 3 Devices oder M.2 PCIe Einsteckkarten. Somit ist auch dieser Angriffsvektor ausgeschalten, bei dem z.B. manipulierte Hardware das System kapern könnten.

Schlussendlich trennen Hypervisor Protected Coce Integrity (HVCI) und der sog. Credential Guard die internen Prozesse voneinander. So ist z.B. der Teil, der mit der Teams-Cloud kommuniziert, vollständig separiert von anderen Teilen des Betriebssystems. Details hier.

Software Security

Das eigentliche Teams Room System ist eine Windows Store APP. Updates kommen daher über den als sehr sicher bekannten Windows-Store. Was für hunderte Millionen PCs sicher genug ist, sollte auch für MTRs gut sein.

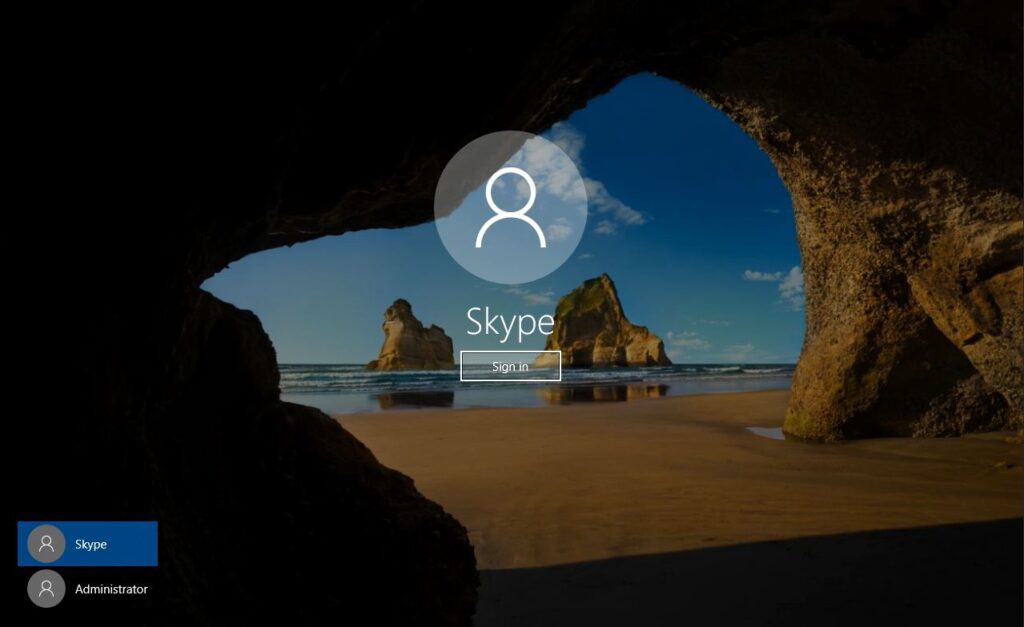

Die Teams Rooms App startet unter einem User namens Skype (nein, kein Scherz!). Damit das Auto-Signin funktioniert, hat der Skype-User kein Password. Aber warum ist es dann trotzdem sicher?

Sicherheits-Features wie Windows Assigned Access und Kiosk Mode (siehe hier) sind dafür verantwortlich, dass genau nur diese eine App startet und kein anderes Programm. Es läuft also KEIN Explorer.exe wie bei jedem normalen Windows-System im Hintergrund; es gibt auch keinen Desktop.

Zum Vergleich:

Wenn auf einem Desktop-Windows ein Programm crasht, dann verschwindet dieses und man landet zurück auf dem Desktop, wo man mit den Rechten des eingeloggten Users weiterarbeiten kann. Nicht so bei MTRs. Weil es dort eben keinen Desktop und keinen Explorer im MTR-Modus gibt. Sollte die Teams-App crashen, dann wird diese neu gestartet. Mehr kann und darf der Skype-User nicht. Natürlich hat der User KEINE lokalen Admin-Rechte.

Noch mehr Medientechnik-Security bei MS Teams Rooms on Windows

Das war aber noch lange nicht alles. Zusätzliche Schutzmaßnahmen wie z.B. ein Keyboard-Filter sorgen dafür, dass keine potenziell gefährlichen Tastenkombinationen das System erreichen. Sie kennen das sicher: Manche Keyboard Kommandos werden an der gerade laufenden App vorbei direkt an Windows geschickt (Beispiel Windows-Taste). Genau dies wird damit verhindert. Es läuft nur die eine App und dabei bleibt es.

Admin-Zugriff

Selbstverständlich kann man das System auch lokal administrieren., obwohl die allermeisten Anwender die Geräte primär zentral verwalten werden. Aber auch hier hat Microsoft tief in die Trickkiste gegriffen.

Auf einen „normalen“ Windows-Desktop kommt man nur als Mitglied der Administratoren Gruppe mit entsprechend starkem Passwort. Dies können lokale Admins ebenso sein wie Active-Directory Admins, wenn der MTR Domain-Joined ist (Anmerkung: MTR Domain Joining ist ein ganz eigenes Thema!). Dieser Admin-Account hat aber im Umkehrschluss keinerlei Zugriffsrechte auf den TEAMS-Teil des Systems. Admin können also keine direkten Einstellungen auf der Teams-Seite verändern, weil es nur ganz definierte Übergabe-Prozesse zwischen diesen „Inseln“ gibt.

Bei normalen Windows-Systemen ist es bekanntlich auch möglich, dass mehrere User gleichzeitig angemeldet sind. Das Problem dabei: Wenn man per User Switching den aktiven User wechselt, laufen die Applikationen der anderen User im Hintergrund weiter. Nicht so jedoch bei MTRs! Sobald man dort vom Skype-User auf den Admin-User wechselt, loggt sich der Skype User automatisch aus, verlässt also die Verbindung zur Microsoft Cloud.

Habe ich schon erwähnt, dass die Admin-Seite die O365-Zugangsdaten gar nicht kennt?

In anderen Worten: Entweder ist der Skype-User aktiv, der weiß, wie man sich bei MS Teams in der O365 Cloud anmeldet ODER ein Administrator für die lokale Verwaltung aber nicht beide.

Netzwerk-Security und noch viel mehr

In diesem Blogpost geht es nicht um generische Sicherheitsmerkmale wie z.B. 802.1x auf der Netzwerk-Ebene oder MS Intune für Access Control. Diese sind selbstverständlich auch vorhanden, aber nicht spezifisch für die Medientechnik-Security bei MS Teams Rooms on Windows.

App-Updates kommen wie erwähnt über eine spezielle Version des Windows-Store auf die MTRs. Das darunterliegende Windows-Betriebssystem wird über Windows Update versorgt, hat aber eigene Update-Ringe. Dies bedeutet, dass

a) nur für MTR relevante Updates gezogen werden

und

b) diese erst nach eingehender Prüfung, d.h. zeitversetzt gepusht werden.

Um die Sicherheit nochmals zu erhöhen und auch mehrstufigen Angriffen standzuhalten, macht jedes MTRoW System zwischen 0230 und 0330 Uhr Lokalzeit einen Wartungslauf inkl. Reboot. Dabei werden temporäre Dateien gelöscht, etwaige Updates eingespielt und andere „Housekeeping“-Prozesse abgearbeitet. Dies mag vielleicht übertrieben erscheinen, sorgt jedoch dafür, dass jeden Tag ein frisches MTRoW System bereitsteht.

Aufruf

Ich hoffe, ich konnte Ihnen mit diesem Blick hinter die Kulissen der Medientechnik-Security bei MS Teams Rooms on Windows das Thema ein wenig näherbringen.

Jenen Spezialisten, die beim Gedanken an Windows im Meetingraum gleich unruhig werden, erlaube ich mir zu sagen, dass sie eben nicht alles von ihrem Desktop-Wissen auf Spezialsysteme wie MTRs anwenden sollen. Microsoft hat sich deutlich mehr dabei gedacht, als auf den ersten Blick sichtbar ist.

Gleichermaßen erlaube ich mir einen Aufruf an jene Hersteller in der AV-Branche zu machen, welche ebenfalls Windows in ihren Geräten einsetzen:

Liebe Hersteller, bitte nehmt Euch ein Beispiel an den MTRs. Windows bietet eine Vielzahl Möglichkeiten, Eure Geräte sicherer zu machen! Nutzt diese Funktionen und schiebt nicht die ganze Verantwortung auf die Endkunden-Admins.

Aufruf von Harald Steindl an die AV-Industrie

IT-Sicherheit beginnt bei Eurem Systemdesign!

In sich sichere Devices sind ein guter Anfang, aber damit allein ist noch nichts gewonnen. Security im Meetingraum ist ein umfangreicher Prozess und dabei stehe ich Ihnen gerne zur Verfügung. Ich freue mich auf Ihre Kontaktaufnahme.